Sintesi: integrare la sicurezza in apparecchiature e armadi è essenziale, poiché consente ai progettisti di creare più livelli di sicurezza che, insieme, proteggono la rete e le apparecchiature senza richiedere alcun retrofitting o la sostituzione dei componenti. Le soluzioni per la sicurezza fisica consentono di risparmiare sui tempi e sui costi associati alle violazioni della sicurezza, ai tempi di fermo della rete, alle riparazioni e alla sostituzione dell’hardware in seguito ad eventuali furti. In questo articolo illustriamo le soluzioni di sicurezza che consentono di controllare l’accesso ai dispositivi di automazione, gli accessori che offrono una soluzione sicura per i componenti della rete e soluzioni che garantiscono l’assenza di alimentazione elettrica nelle apparecchiature prima dell’esecuzione degli interventi di manutenzione. L’articolo fornisce anche una panoramica degli standard principali, tra cui UL 1436 e NFPA 70E.

Le modalità di fabbricazione dei prodotti nel settore manifatturiero stanno cambiando radicalmente. L’accesso ai vari tipi di dati e analisi per l’intero ciclo di vita dei prodotti, dalla concezione fino alla gestione e all’evasione degli ordini, è fondamentale in questa rivoluzione del settore, nota come Industry 4.0. L’infrastruttura di comunicazione o la rete fisica è alla base del modello progettuale per l’accesso ai dati, mentre le vulnerabilità delle infrastrutture, spesso identificate nei livelli fisici, si estendono a tutti gli aspetti del sistema.

Oggi i sistemi delle fabbriche integrate consentono di accedere a quasi tutti i dati disponibili, praticamente in tempo reale, e questo rappresenta sia un vantaggio che uno svantaggio. Il vantaggio è costituito dalla possibilità di visualizzare grandi quantità di informazioni e creare reportistica quando necessario; mentre lo svantaggio deriva dal fatto che l’accessibilità implica l’utilizzo di standard aperti e una disponibilità dei dati a tutti i livelli dell’azienda, con le relative vulnerabilità, soprattutto se le reti non sono protette da misure di sicurezza.

Flusso dei dati di produzione e sicurezza

I dati di produzione vengono generati nei dispositivi edge e l’elaborazione avviene a livello di applicazioni edge, per garantire una risposta in tempo reale ai cambiamenti che si verificano nei sensori e nei dispositivi vicini. La post-elaborazione e la memorizzazione dei dati sono supportate dal livello delle applicazioni di controllo, che include funzioni di livello superiore, reporting locale e gestione delle formule. Alcuni dati vengono memorizzati nel sistema locale e utilizzati localmente dai server, ma quasi tutte le funzioni di livello superiore vengono eseguite nel livello di controllo dell’architettura. Di conseguenza, proteggere il livello edge dagli attacchi è fondamentale per le funzioni di sicurezza dell’intero sistema.

Il flusso di dati dalla rete di fabbrica al livello enterprise è mirato e selettivo. I dati inviati ai livelli enterprise (cloud o data center enterprise) sono destinati a ulteriori attività di post-elaborazione, analisi cronologica, generazione di report sulle funzioni di livello superiore, gestione dei Big Data e archiviazione.

Chiaramente, se i dati generati a livello edge non sono appropriati e puntuali, nessuna delle funzioni di livello superiore per l’analisi e la gestione dei Big Data può essere eseguita con la tempestività e la reattività necessarie per migliorare tutte le metriche aziendali, come OEE, MRP, CRM e così via. A tutti i livelli dell’infrastruttura, i problemi di sicurezza, i problemi relativi al ciclo di vita dei prodotti, la sicurezza dei dati e una lunga serie di vulnerabilità vengono analizzati e misurati nell’intera azienda, al fine di mantenere un delicato equilibrio fra produttività, redditività, soddisfazione del cliente e sicurezza.

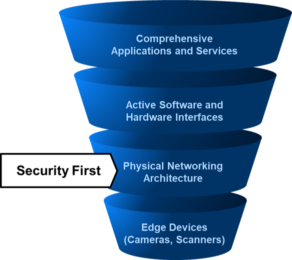

La sicurezza costituisce una delle preoccupazioni principali a tutti i livelli della rete fisica e dell’infrastruttura. Tutti i punti di ingresso nei sistemi sono considerati minacce alla sicurezza, nel modello di aggregazione dati. La resistenza del sistema è determinata dal suo punto più debole. Pertanto, è essenziale ricercare le vulnerabilità di un sistema in fase di progettazione ed eliminare i punti deboli noti, per fornire livelli di protezione integrati. Il sistema di sicurezza, che è considerato la prima linea di difesa, deve essere riconosciuto, progettato, realizzato e successivamente monitorato per garantire la conformità costante agli standard di sicurezza. Non è mai possibile offrire una protezione assoluta, poiché le minacce si evolvono continuamente nel tempo. Le soluzioni di protezione fisica devo partire dalla rete edge ed estendersi a tutti i livelli della rete fisica.

Protezione fisica della rete edge:

- Tutte le porte dati sono protette tramite misure di sicurezza fisica, come le chiavi hardware, al fine di prevenire la manomissione del traffico di rete.

- Alcune reti o tutte le porte di rete sono bloccate nel punto di inserzione al fine di prevenire l'interruzione dei servizi di rete, proteggendo i connettori RJ45 con dispositivi di blocco delle connessioni.

- Alle porte dati sono applicati colori codificati per evitare di mescolare i flussi di dati della rete. La segmentazione della rete determinata dalle porte dati con colori codificati non può essere modificata dopo la progettazione e l'implementazione iniziali della rete. Le porte con colori codificati garantiscono ai progettisti il controllo completo dei segmenti della rete e dei flussi di dati per tutta la vita utile del sistema di controllo.

- I punti di aggregazione della rete sono protetti tramite chiavi di accesso fisiche codificate che impediscono al personale non autorizzato di accedere ad armadi di telecomunicazione e ai relativi dati.

Misure di supporto alla rete edge:

- Poiché i segmenti di rete in fibra ottica sono immuni alle interferenze elettromagnetiche (EMI, Electromagnetic Interference) e ai disturbi elettrici, possono essere utilizzati per i tratti lunghi della rete, in cui i sistemi sono distribuiti su aree molto ampie, come nelle raffinerie negli impianti idrici o di trattamento delle acque reflue, nei siti estrattivi e così via. Inoltre, le linee di rete in fibra ottica possono essere protette tramite misure che impediscono, o consentono di rilevare, i tentativi di manomissione. Di conseguenza, il traffico su fibra ottica non può essere intercettato o manomesso senza creare interferenze, con effetti immediati sullo stato e sull'integrità della rete dati. Per tutti questi motivi, le linee di rete in fibra ottica vengono solitamente utilizzate nei tratti di rete orizzontali (permanenti).

- I cavi di comunicazione in rame sono più facili da collegare ai dispositivi edge, poiché la maggior parte dei fornitori di dispositivi offre connettività in rame a livello di dispositivo. La scelta dei cavi in rame e del tipo di schermatura appropriati può svolgere un ruolo determinante per la protezione dei dati all'edge. A questo livello della rete, sono di particolare importanza le specifiche TIA-1005-A M.I.C.E. Il flusso di dati e la sicurezza all'edge sono in genere soggetti a rischi meccanici, di infiltrazione, chimici ed elettromagnetici (MICE, Mechanical, Ingress, Chemical and Electromagnetics). Per proteggere i sistemi di rete da questi pericoli può essere necessario sostituire completamente i sistemi della rete. Per ottenere una rete di comunicazione efficace ed efficiente, è indispensabile scegliere i componenti di rete appropriati, inclusi cavi, schermature e percorsi cavo, fin dal progetto iniziale.

- La gestione dei cavi costituisce un aspetto chiave dell'infrastruttura fisica, ai fini della protezione dei percorsi cavo, dell'ottimizzazione dell'affidabilità dei sistemi, dell'utilizzo efficiente dello spazio e della scalabilità. È importante considerare sistemi di instradamento cavi leader di settore nell'ambito di una soluzione dati strutturata, integrata ed esaustiva, al fine di gestire e proteggere efficacemente i sistemi di comunicazione, elaborazione e alimentazione ad alte prestazioni. Un sistema di instradamento cavi sopraelevato ben progettato, che può includere vari livelli di protezione dai rischi ambientali MICE, contribuisce a utilizzare efficacemente lo spazio fisico a disposizione, aggiunge un livello di protezione fisica alla rete e ne migliora le prestazioni. I sistemi di instradamento cavi garantiscono l'integrità strutturale della rete e la protezione dei cavi. La scelta di canalizzazioni e percorsi cavo specifici per le telecomunicazioni garantisce un ambiente e livelli di sicurezza appropriati per la rete dati.

Sicurezza della rete edge:

- Gli armadi di rete sono fra i componenti più importanti del sistema di sicurezza della rete fisica, poiché la proteggono dai rischi di origine umana e ambientale. Tali dispositivi proteggono la rete in vari modi, assicurando l'integrità del sistema, soprattutto quando il traffico di rete è isolato da sistemi di alimentazione con livelli di disturbo EMI particolarmente elevati. Alcuni progettisti di sistemi di automazione integrano le reti di comunicazione all'interno degli armadi di alimentazione, come sistemi di azionamento o armadi di distribuzione dell'alimentazione. Tale approccio non è consigliabile per garantire il funzionamento a lungo terminedel sistema a causa del disturbo EMI, che influisce negativamente su traffico di rete, integrità dei dati e funzionamento dei sistemi. Un armadio di rete ottimale deve essere indipendente dai sistemi di automazione e controllo, oltre a disporre di alimentazione UPS pulita, sistemi di connessioni in rame e in fibra ottica per garantire la connettività alla rete edge e ai server a livello di sistema, situati nella sala controllo, lontano dai dispositivi edge.

- Se e quando le reti di comunicazione vengono incluse in armadi di controllo industriale caratterizzati da livelli superiori di disturbo EMI e tensioni che comportano un rischio di folgorazione o scarica elettrica, gli elettricisti specializzati e autorizzati devono applicare le norme NFPA 70E per la sicurezza elettrica nei luoghi di lavoro quando accedono ad armadi elettrici e sistemi di controllo. In base alla definizione dello standard NFPA 70E 120.5 (7), per verificare l'assenza di tensione l'elettricista specializzato deve utilizzare un tester portatile (voltmetro), utilizzare dispositivi di protezione individuale (PPE, Personal Protective Equipment) adeguati e verificare la tensione su ogni singolo conduttore di fase o componente del circuito, per limitare il rischio di folgorazione o scarica elettrica. Poiché tuttavia questo metodo tradizionale di verifica della tensione presenta un'elevata probabilità di errore umano e altre limitazioni, nell'edizione 2018 dello standard NFPA 70E 120.5 (7) è stata aggiunta l'Eccezione 1 per fornire un metodo alternativo di verifica dell'assenza di tensione, tramite una nuova categoria di prodotti (AVT, Absence of Voltage Tester, ovvero rilevatori di assenza di tensione). Panduit ha sviluppato una linea di dispositivi AVT che rimangono permanentemente installati nei quadri elettrici e negli armadi di distribuzione dell'alimentazione per verificare l'assenza di alimentazione. Poiché tali dispositivi rilevano sia la tensione CA che la tensione CC, sono in grado di determinare la presenza di una tensione capacitiva. Questi tester AVT con certificazione UL1436/SIL3 consentono di limitare i rischi elettrici associati alla verifica dell'assenza di tensione, automatizzando affidabilmente il processo di test ed evitando qualsiasi rischio per i manutentori.

- In alternativa, per accedere alle porte di comunicazione (USB or RJ45) del sistema di controllo mentre è in funzione, e per limitare i rischi di folgorazione o scarica elettrica, è consigliabile collegarsi alla rete di comunicazione tramite punti di connessione omologati mentre l'armadio è chiuso e in tensione, nelle condizioni di funzionamento normali. Per tale motivo, è preferibile aggiungere porte di accesso ai dati agli sportelli dell'armadio, per consentire al personale operativo di accedere alla rete di comunicazione e alimentazione ai fini del monitoraggio, della risoluzione dei problemi e di altre attività di manutenzione, riducendo i rischi elettrici associati. Per risolvere il problema, è possibile installare e configurare una combinazione appropriata di porte di accesso ai dati e porte di alimentazione. La figura mostra una porta di accesso ai dati con prese di alimentazione USB, RJ45 e GFCI dotate di protezione IP65/66 in ingresso, che può essere chiusa a chiave da operatori o personale di manutenzione mentre il sistema non è in uso.

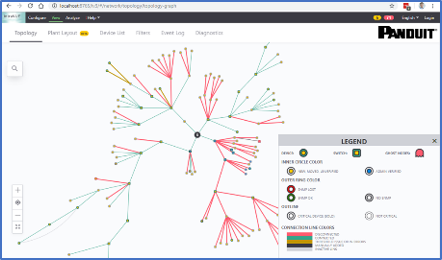

Monitoraggio a livello della rete edge: