IT-Sicherheit bereits auf der physikalischen Netzwerk-Ebene umsetzen

Die Integration von Sicherheitsmechanismen in Gehäuse und in sonstige Netzwerk-Komponenten ist ein essenzieller Bestandteil von physikalischer als auch logischer Netzwerk-Architektur. Korrekt umgesetzt, ermöglicht ein solcher Aufbau ein Ineinandergreifen verschiedener Sicherheitsebenen zum Schutz des Netzwerks, der Anlagen und von Personen. Ein späteres Retrofitting oder Ersetzen von Komponenten wird in vielen Fällen unnötig. Physikalische Sicherheitslösungen ermöglichen es, Zeit und Kosten zu sparen, die mit Sicherheitsverletzungen, Netzwerk-Ausfallzeiten, Reparaturen und dem Austausch von Hardware verbunden sind.

Die digitale Transformation macht auch vor der Art und Weise, wie wir unsere Produkte herstellen, nicht halt. Der Zugang zu einer gewaltigen Menge an Daten über den gesamten Produktlebenszyklus – von der Entwicklung, über die Bestellung, bis hin zur Abwicklung – ist ein Schlüsselfaktor zur nächsten Revolution im Fertigungsumfeld. Diese Revolution ist gemeinhin bekannt als Industrie 4.0.

Das Fundament für dieses Datenzugangs- und Datendesignmodell ist das physikalische Netzwerk oder auch die ITK-Infrastruktur. Schwächen solcher Infrastrukturen können auf der physikalischen Ebene einfach identifiziert werden und erstrecken sich häufig über weitere Aspekte des gesamten Systems.

Big Data als Fluch und Segen

Mit vollintegrierten Fertigungsanlagen steht nun eine Vielzahl an Daten fast in Echtzeit zur Verfügung. Dies ist Fluch und Segen zugleich. Ein Segen ist die Möglichkeit, Informationen und Herkunfts-, Qualitäts- und Herstellungsdaten abzurufen, wenn sie benötigt werden. Ein Fluch aber auch, da die Zugänglichkeit der Daten und offene Standards die Verfügbarkeit der Daten auf allen Ebenen des Unternehmens eröffnen. Ganz besonders, wenn Netzwerke nicht durch verschiedene Sicherheitsebenen geschützt sind.

Die Sicherheit des Datennetzwerkes ist kein Ziel, dass mit einem einzigen Arbeitsschritt in der Konzeptionsphase umgesetzt und dann vergessen werden kann. Die Sicherheit des Data Networks ist vielmehr ein fortlaufender Prozess, der mit einem soliden Design beginnt und sich dann durch den gesamten Lebenszyklus der Produktionsanlage fortsetzt.

Ältere Systeme sind stärker gefährdet, da bei alten Automationssystemen das Thema Sicherheit und damit einhergehende Schwachstellen, die sich durch die Implementierung von neueren Anwendungen ergeben, nicht eingeplant oder in Betracht gezogen wurden. Diese Systeme sind somit zusätzliche Risikofaktoren für Ingenieure in Regelungs- und Steuerungstechnik und Netzwerk-Planer in zusammenwachsenden IT-Umfeldern; besonders in „Brownfield-Szenarien“ oder z.B. in existierenden Automationsinseln, die in das Gesamtnetzwerk des Unternehmens integriert werden müssen.

Produktionsdatenfluss und Sicherheit

Produktionsdaten werden in Edge-Geräten generiert. Die Datenverarbeitung erfolgt im „Edge Application Layer“ und erlaubt Antworten, Reaktionen und Änderungen in Echtzeit an Geräten, Maschinen und Sensoren. Die Weiterverarbeitung und Speicherung der Daten wird von der Steuerungsebene unterstützt, welche höhere Funktionen des Automationsnetzwerkes enthält, wie lokales Reporting und Rezeptverwaltung. Teile der Daten werden von lokalen Servern gespeichert und weiterverarbeitet.

Die meisten höheren Funktionen werden in der Steuerungsebene verarbeitet und jene Daten an anderen Stellen des Netzwerkes genutzt und verarbeitet und somit nicht an dem lokalen Server. Deshalb stellt die Sicherheit des Edge Layers eine Schlüsselrolle für die Gesamtsicherheit des Netzwerkes und des Systems dar, da sonst eine lokale Sicherheitslücke mit den Daten vom Edge in den Enterprise Layer der höheren Funktionen transportiert würde.

Der Datenfluss von der Produktionsanlage in den Enterprise Layer des Netzwerkes ist selektiv und nutzenorientiert. In den Enterprise Layer gesendete Daten (z.B. die Private Cloud des Unternehmens oder dedizierte RZ-Ressourcen) sind für dedizierte, weiterverarbeitende höhere Prozesse vorgesehen, wie zum Beispiel historische Analysen, Reporting-Funktionen höherer Ebenen, Bereiche des Big Data, Predictive Maintenance und Speicher.

Evident ist, wenn für Unternehmens-KPI relevante Daten nicht schon in einem angemessenem Zeitrahmen am Edge-Gerät entstehen und weiterverarbeitet werden. In derartigen Fällen können höhere Instanzen wie Analyse- und Big Data Management-Funktionen diese Daten nicht im passenden Zeitrahmen für KPIs wie OEE, MRP, CRM usw. weiterverarbeiten.

Auf allen Ebenen der Infrastruktur werden Sicherheitsbedenken, Belange in Bezug auf den Produktlebenszyklus, Datensicherheit und eine lange Liste an weiteren Schwachstellen über das ganze Unternehmen hinweg analysiert, um die empfindliche Balance zwischen Produktivität, Profitabilität, Kundenzufriedenheit und Sicherheit zu gewährleisten.

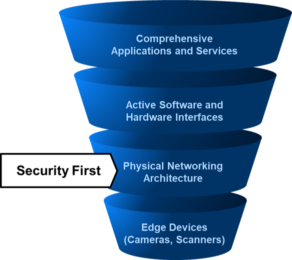

Sicherheit ist eines der Hauptanliegen auf allen Ebenen des physikalischen Netzwerks, der Netzwerk-Infrastruktur. Nach dem Daten-Aggregations-Model sind Eingabepunkte des Systems, gleichweg welcher Natur, grundsätzlich als Sicherheitsrisiko einzustufen. Das System ist nur so stark wie seine schwächste Komponente. Deshalb ist es besonders wichtig, die Verwundbarkeiten des Systems bereits in der Designphase zu analysieren und bekannte Schwachstellen durch eingeplante Schutzebenen zu eliminieren.

Netzwerk-Sicherheit auf physikalischer Ebene wird als erste Verteidigungslinie betrachtet und muss als diese zur Kenntnis genommen werden. Das Netzwerk-Design, die adäquate Installation und die ständige Überwachung im Betrieb sind unabdinglich, um die kontinuierliche Integrität und Sicherheit des Systems gewährleisten zu können. Absolute Sicherheit ist jedoch kein realistisches Ziel, da Bedrohungen sich kontinuierlich über die Zeit weiterentwickeln. Physikalische Sicherheit sollte bereits am „Edge“ des Netzwerks beginnen und im adäquaten Maße auf jeder Ebene des physikalischen Netzwerkes wiederzufinden sein.

Physikalische Sicherheit am Edge

- Alle Daten-Ports werden mit physikalischen Sicherheitsmaßnahmen wie Schlüsseln und Portblockern geschützt, die eine Manipulation des Netzwerks verhindern.

- Ausgewählte oder alle Netzwerk-Anschlüsse werden mit im Port verschließbaren RJ45-Steckern oder LC-Steckern gesichert, um das Trennen von Datenverbindungen zu verhindern.

-

Farbcodierte Ports verhindern einen falschen Anschluss und damit das Vermischen von verschiedenen Datenflüssen oder Netzwerk-Bereichen. Diese Segmentierung bzw. Codierung des Netzwerks kann nach dem initialen Design und Roll-Out nicht mehr ohne Weiteres verändert werden und unterstützt Robustheit und Integrität des Netzes.

Farbkodierte Ports mit fixen IP-Adressen ermöglichen Administratoren und Steuerungs-Ingenieuren die vollständige Kontrolle sämtlicher Netzwerksegmente und Datenflüsse über die gesamte Lebensdauer des Netzwerkes bzw. des Steuerungssystems. - Netzwerk-Knoten werden mit kodierten Zugangsschlüsseln geschützt, um nicht autorisierten Personen den Zugang zu Netzwerk-Gehäusen, Netzwerk-Räumen und Datensystemen zu verwehren.

Netzwerk-Verbindungen am Edge:

- Netzwerk-Komponenten, die auf Glasfasern basieren, sind immun gegen EMI und weitere elektrische Störquellen. Glasfasern sind ideal geeignet für lange Netzwerk-Strecken, in denen die Einzelsysteme über große Flächen verteilt sind (z.B. Ölfelder, Raffinerien, Wasser/Abwasseranlagen, Minen usw.). Glasfaserverbindungen können darüber hinaus abhörsicher oder zumindest abhörevident aufgebaut werden. Stichworte sind hier Quantenverschlüsselung und Signalintegrität. Aus diesen Gründen werden Glasfaserverbindungen generell für horizontale/permanente Netzwerk-Verbindungen genutzt.

-

Kupferkommunikationskabel sind einfacher an Edge-Geräte anzuschließen, da die meisten Ausrüster ihre Geräte mit Kupferanschlusstechnik herstellen. Die Wahl der richtigen Kupferkabel und Schirmung kann eine wichtige Rolle bei der Datensicherheit am Edge spielen.

IEC 11801-1 M.I.C.E.-Klassifikationen sind von besonderer Relevanz auf dieser Ebene des Netzwerks. Mechanische, Ingress/Eindringen (von Wasser o.ä.), chemische und elektromagnetische Risiken können alle sehr leicht den Datenfluss und die Sicherheit des Netzwerks im Edge-Bereich beeinträchtigen. Der Schutz des Netzwerks vor diesen Gefährdungen kann den Austausch einzelner oder im schlimmsten Fall aller Netzwerk-Komponenten bedeuten. Die Auswahl der richtigen Komponenten inklusive der Kabel, Schirmung und Trassierung ist essenziell während der Designphase von guten Kommunikationsanlagen bzw. Netzwerken.

-

Kabelmanagement ist einer der wichtigen Punkte der physikalischen Infrastruktur, um sichere Verlegung und somit die Betriebssicherheit des Datennetzes zu gewährleisten. Hinzu kommen eine optimale Platzausnutzung und Skalierbarkeit. Es ist wichtig, Kabeltrassen-Systeme als Bestandteil einer umfassenden und vollständigen physikalischen Dateninfrastruktur zu begreifen, da diese schlussendlich das effektive Management von Kommunikations-, Computer-, und Stromsystemen auf der Infrastrukturebene erheblich beeinflussen.

Gut geplante Deckentrassen-Systeme können verschiedene Schutzmechanismen gegenüber M.I.C.E.-Risiken enthalten, tragen zur effektiven Platznutzung des bebauten Raumes bei und verstärken das Netzwerk mit einer zusätzlichen physischen Schutzebene. Die Wahl dedizierter Kabeltrassen und Kanäle für Kommunikationssysteme bietet ein wichtiges Installationsumfeld und adäquate Sicherheit für Kabel des Datennetzwerks.

Sicherheit am Edge:

-

Netzwerk-Gehäuse sind wesentliche Bestandteile der physikalischen Sicherheit des Datennetzwerks. Gehäuse schützen vor Umgebungseinflüssen und vor unberechtigtem menschlichem Zugriff. Gute Einhausungen schirmen Netzwerk-Komponenten darüber hinaus vor elektromagnetischen Interferenzen (EMI) ab. In der Vergangenheit wurden Daten und Kommunikationsnetzwerke häufig in Schaltschränke mit starker Spannungsversorgung oder direkt in die Gehäuse der Stromunterverteilung integriert. Dieser Ansatz führte und führt unweigerlich zu einer Beeinträchtigung der Netzwerkperformanz, Datenintegrität und des Systembetriebs.

Das beste Netzwerk-Gehäuse ist unabhängig vom Automations- und Steuerungssystem und verfügt über eine eigene USV für aktive Netzwerk-Geräte und gut strukturierte Patch-Möglichkeiten für Kupfer- und Glasfaser-Datenverbindungen, um die Verbindung vom Server im Datenraum, Micro Data Center oder Rechenzentrum zum Edge-Gerät zu ermöglichen. Die Versorgung von Edge-Geräten über Power over Ethernet (PoE) wird durch eine gute geplante Strukturierung des Netzwerks gestützt und durch passende Gehäuse ermöglicht. -

Wenn Daten- und Kommunikationsnetzwerke in Automations- und Steuerungsgehäusen integriert werden, in denen höhere EMI-Pegel und Spannungen vorhanden sind, die die Gefahr von Stromschlägen oder Lichtbogenblitzen bergen, sollten qualifizierte, autorisierte Elektrofachkräfte beim Zugang zu den Elektrogehäusen und Steuerungssystemen die gesetzlichen Standards und Normen für elektrische Sicherheit am Arbeitsplatz befolgen.

Die Einhaltung der Sicherheitsregeln der Elektrotechnik sieht vor, dass die qualifizierte Arbeitskraft die Spannungsfreiheit unter Verwendung eines geeigneten Spannungsprüfgerätes und adäquater Schutzkleidung feststellen muss. Hierzu wird jede Phase nacheinander und einzeln geprüft sowie das Messgerät selbst.

Trotz sorgfältiger Durchführung und guter Ausbildung kann hierbei leider menschliches Versagen, zum Beispiel bedingt durch Ermüdung oder Überlastung, nicht ausgeschlossen werden, und es passieren immer wieder – auch tödliche – Unfälle. Als Konsequenz daraus wurde im Jahr 2018 der amerikanischen Norm NFPA 70E 120.5 (7) Ausnahme 1 hinzugefügt, um eine weitere Möglichkeit zu eröffnen, die Spannungsfreiheit zu prüfen – Absence of Voltage Tester (AVT).

Panduit hat eine Produktfamilie von AVTs entwickelt, die permanent in den Schaltschrank oder das Gehäuse der Stromunterverteilung installiert werden, um dort bei Bedarf die Spannungsfreiheit zu verifizieren. Diese AVTs testen auf AC- und DC-Spannung und stellen somit auch kapazitive Spannungen fest. Diese nach UL1436 und SIL3 zertifizierte AVT minimieren die Unfallgefahr bei Arbeiten an Schaltschränken, Unterverteilungen und anderen Gehäusen, die spannungsführende Geräte enthalten durch einen sicheren und belastbaren Testprozess, ohne den Menschen einer Gefahr auszusetzen. -

Eine Alternative, um Zugang zu den Kommunikationsanschlüssen der Netzwerk-Geräte zu erhalten, während ein Schaltschrank unter Spannung steht, und um Risiken durch Stromschlag und Lichtbögen zu minimieren, ist die Installation zertifizierter Datenzugangs-Ports in einen Schaltschrank oder ein Gehäuse. Dies ermöglicht dem Personal, Zugang zu Monitoring, Fehlerbehebung und Wartungsaufgaben zu erhalten – ohne Notwendigkeit, den Schaltschrank oder das Gehäuse zu öffnen.

Datenzugangs-Ports bieten Schutz vor Umwelteinflüssen entsprechend IP65/66 Klassifizierung, sind abschließbar und darüber hinaus konfigurierbar, was die Kombination aus Daten-Ports und Stromdosen betrifft. Das Bild unten zeigt einen Datenzugangs-Port mit GFCI Stromdosen und RJ45- sowie USB-Daten-Ports.

Monitoring am Edge:

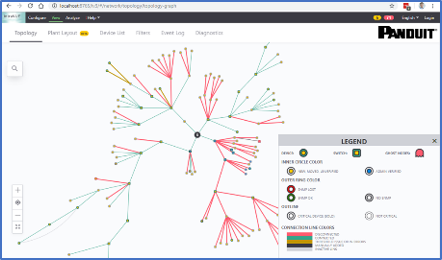

Monitoring-Software wird für Echtzeitüberwachung von Netzwerken eingesetzt und liefert Statusinformationen rund um die Uhr und in Echtzeit. Im Idealzustand sollte nichts den Betrieb des Gesamtsystems beeinflussen, aber Fabriken und Produktionsanlagen werden nicht zu idealen Bedingungen betrieben. Zusätzliche, ungewollte Geräte finden den Weg ins Netzwerk über offene, ungeschützte Schnittstellen oder offene WLAN-Kanäle.

Zusätzliche Geräte sind potenzielle Sicherheitsbedrohungen und müssen identifiziert, überwacht und gegebenenfalls blockiert werden, um den normalen Netzwerk-Datenverkehr und den Systembetrieb unbeeinflusst aufrechtzuerhalten. Mit Hilfe von Monitoring-Software kann genau dies gewährleistet werden; die Systembetreiber und Operatoren können adäquat benachrichtigt werden. Auch lassen sich aus dem Monitoring Rückschlüsse auf die Übertragungsqualität von Signalen ziehen, Alterung von Verkabelungskomponenten zum Beispiel an Schleppketten identifizieren und ungeplante Ausfälle dadurch verhindern.

IT-Sicherheit bereits auf der physikalischen Netzwerk-Ebene

Das Datennetzwerk sollte immer als integraler Bestandteil der gesamten Sicherheitsstrategie betrachtet werden, es beginnt bei den einzelnen Netzwerk-Komponenten der physikalischen Schicht und zieht sich durch die gesamte Netzwerk-Struktur. Die Integration des physikalischen Netzwerks in das Unternehmens-Sicherheitskonzept ist ein essenzieller Schritt, der es Administratoren und Steuerungs-Ingenieuren erlaubt, ein vielschichtiges Sicherheitskonzept zu entwerfen und umzusetzen – ein Konzept, das sich nicht nur auf den unmittelbaren Bereich der Automationsinsel, eines HMI oder eines sonstigen Netzwerkgerätes beschränkt.

Die Umsetzung der IT-Sicherheit bereits auf der physikalischen Ebene des Netzwerks spart zukünftig Zeit und Kosten durch die Reduzierung von Sicherheitsbrüchen, Netzwerkausfallzeiten, Reparaturen und Hardware-Austausch. Die Grundlage für die Sicherheitsstrategie muss sowohl der Gesamtlebenszyklus des zu schützenden Netzwerks bzw. der Fertigungsanlage sein, als auch der Schutz der Prozess- und Produktionsdaten über den Lebenszyklus der Anlage und darüber hinaus.

Periodische Auditierungen, um festzustellen, ob das System weiterhin frei von Sicherheitsdefiziten ist und ob sich neue Sicherheitslücken aufgetan haben, sind essenziell. Bestandteil eines solchen Auditierungs-Planes im Gesamtprozess der IT-Sicherheitsstrategie ist ein Sanierungskonzept für die Sicherheitsmaßnahmen im Bedarfsfall. Daten sind bereits heute wichtiger Bestandteil des Unternehmenswertes. Schon deshalb gehört die Sicherheit der Netzwerk-Infrastruktur in die Hände gut ausgebildeter Infrastruktur-Designer, Ingenieure sowie qualifizierter und zertifizierter Installateure.

In einer Welt, in der sich IT-Hardware, IT-Applikation und die Anzahl an Netzteilnehmern rasanter entwickeln als jemals zuvor, sind konsequente und strenge Sicherheitsstrategien der einzige Weg, um kritischen Netzwerk-Ausfällen vorzubeugen und katastrophale Folgen für das Unternehmen zu vermeiden.

Michael Jammal, Sr. Business Development Manager of Industrial Automation, Panduit Marty Kronz, Manager of Business Development, Panduit