Résumé :

L’intégration de la sécurité au sein même des équipements et armoires informatiques est un atout essentiel, car elle permet aux ingénieurs responsables de la conception et du contrôle de protéger les réseaux et

équipements en architecturant la sécurité autour d’une protection multicouche interdépendante, sans avoir à modifier ni à remplacer des composants. Ces solutions de sécurité physiques permettent de gagner du temps et de réduire les coûts associés aux violations de la sécurité, aux interruptions du réseau, aux réparations et aux remplacements de matériel en cas de vol. Le présent article décrit une sélection de solutions de sécurité permettant de contrôler l’accès aux dispositifs d’automatisation, les accessoires qui offrent une solution sécurisée pour les composants, ainsi que des solutions garantissant la mise hors tension des équipements avant toute intervention sur le réseau électrique. Nous passerons également en revue les normes concernées,

dont l’UL 1436 et la NFPA 70E.

Les méthodes de fabrication de produits connaissent aujourd’hui des transformations significatives. Un aspect crucial de la prochaine révolution « Industrie 4.0 », qui est appelée à transformer radicalement le secteur de la fabrication, suppose l’accès à différents types de données et d’analyses tout au long du cycle de vie du produit, depuis la phase de création jusqu’à la gestion des commandes et à la réalisation finale. A la base du modèle conceptuel de l’accès aux données se trouve le réseau physique, ou l’infrastructure de communication. Les vulnérabilités qui caractérisent ces infrastructures sont aisément identifiables au niveau des couches physiques, et elles concernent tous les aspects du système.

Les systèmes d’usine intégrés nous donnent désormais accès à la quasi-totalité des données disponibles et ce, en temps quasi réel. Or, cette disponibilité se révèle à double tranchant. Côté avantages, il devient possible de consulter une grande quantité d’informations et d’enregistrements ‘origine. Mais en contrepartie, cette accessibilité facilitée suppose la mise en œuvre de normes ouvertes et la mise à disposition des données à tous les échelons de l’entreprise, avec toutes les failles qui s’ensuivent, notamment lorsque les réseaux ne sont pas protégés par une sécurité multicouche.

La sécurisation de l’infrastructure de données ne saurait être envisagée comme un objectif destiné à être atteint une fois au cours de la conception, puis relégué au second plan. Il s’agit, au contraire, d’un processus ininterrompu, qui doit commencer par une conception solide et se prolonger tout au long du cycle de fabrication.

Les systèmes d’ancienne génération présentent des risques plus élevés en matière de sécurité, car la conception des contrôles et de l’automatisation ne prenait alors en compte, ni pour le présent ni pour le futur, l’éventualité que la sécurité ou les failles continuent d’évoluer avec les nouvelles applications. Ces anciens systèmes occasionnent des risques supplémentaires pour les ingénieurs de contrôle dont le travail consiste à adapter les nouvelles technologies à des friches industrielles ou des systèmes existants.

Circulation et protection des données de production

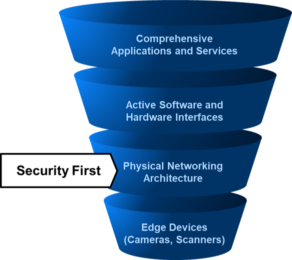

Les données de production proviennent de périphériques placés en bordure de réseau, ou « edge ». Le traitement est exécuté au niveau de la couche applicative de l’edge, afin de répondre en temps réel aux changements détectés dans les périphériques et capteurs avoisinants. Le post-traitement et l’hébergement des données sont, pour leur part, pris en charge par la couche applicative de contrôle, qui comprend des fonctions de niveau supérieur, la génération de rapports locaux et la gestion des recettes. Certaines données sont stockées et traitées localement par les serveurs, mais la plupart des

fonctions de niveau supérieur sont exécutées dans la couche de contrôle de l’architecture. Dès lors, la sécurisation des fonctions de l’ensemble du système repose essentiellement sur la protection de la couche réseau périphérique contre les attaques.

L’échange de données entre le réseau du site de fabrication et la couche de niveau entreprise s’appuie sur un processus sélectif et ciblé. Les données envoyées vers les couches de niveau entreprise (issues du cloud ou d’autres centres de données) sont destinées aux fonctions complémentaires de posttraitement, d’analyse historique et de génération de rapports de haut niveau, ainsi qu’à la gestion et au stockage des Big Data.

Il est clair que si les données provenant de l’edge ne sont pas générées proprement au moment opportun, aucune fonction supérieure d’analyse et de gestion des Big Data ne peut intervenir de manière suffisamment ponctuelle et réactive pour améliorer l’ensemble des indicateurs de performance de l’entreprise (OEE, MRP, CRM, etc.). A tous les niveaux de l’infrastructure, les problèmes liés à la sécurité, au cycle de vie des produits, à la protection des données, ainsi qu’à une longue liste de vulnérabilités connexes doivent donner lieu à des analyses et mesures à l’échelle de toute l’entreprise, afin de préserver le subtil équilibre qui est nécessaire entre productivité, rentabilité, satisfaction des clients et sécurité..

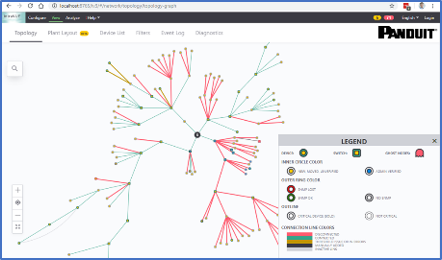

La sécurité est une préoccupation majeure qui concerne tous les niveaux du réseau physique ; à cet égard, l’infrastructure et l’ensemble des points d’entrée des systèmes sont considérés comme des menaces pour la sécurité dans le modèle d’agrégation des données. Le niveau de protection du système dépend entièrement de son maillon le plus faible. En clair, il importe d’examiner la vulnérabilité d’un système dès sa phase de conception, en éliminant les points de faiblesse connus à l’aide de strates de protection pensées dès le départ dans ce but. La sécurité est ainsi considérée comme la première ligne de défense devant être reconnue, conçue, construite et surveillée ultérieurement pour garantir une conformité continue à la politique de sécurité. Pour autant, viser une sécurité absolue n’est pas un objectif réaliste, dans la mesure où les menaces ne cessent d’évoluer au fil du temps. Les solutions de sécurité physiques doivent par conséquent être mises en place en bordure de réseau et se retrouver sur l’ensemble des couches qui composent le réseau physique.

Sécurité physique en périphérie de réseau :

- Tous les ports de données sont protégés par des mesures de sécurité physiques comprenant des clés matérielles, afin d'éviter toute altération du trafic réseau.

- Le verrouillage de certaines parties du réseau, ou de la totalité des ports, s'effectue au niveau du point d'insertion afin d'éviter toute interruption. Pour cela, les connecteurs RJ-45 sont protégés au moyen de cordons de brassage munis de dispositifs de verrouillage.

- Pour empêcher toute confusion entre les flux de données, un repérage est installé au niveau des ports de données au moyen d'un codage couleur. Une fois la phase initiale de conception et de déploiement du réseau accomplie, cette segmentation des ports de données reposant sur une identification par des codes couleur n'est plus modifiable. Les ports ainsi marqués et affectés à un adressage IP fixe permettent aux ingénieurs de contrôle de maîtriser totalement les segments du réseau et les flux de données et ce, pendant toute la durée de vie du système de contrôle.

- Les points d'agrégation du réseau sont sécurisés par des clés d'accès physiques codées qui empêchent le personnel non autorisé d'accéder aux enceintes du réseau et systèmes de données.

Supports en bordure de réseau :

Le choix du support de réseau approprié (cuivre, fibre, enceintes et chemins de réseau) joue un rôle supplémentaire au niveau de la sécurité fonctionnelle et des données, et il doit également être pris en compte dès la phase initiale de conception du système.

- Les segments d'un réseau à fibre optique sont immunisés contre les interférences électromagnétiques et électriques. Ils peuvent être employés sur les réseaux constitués de segments étendus ou les systèmes répartis sur de vastes superficies (raffineries de pétrole et de gaz, sites de traitement des eaux ou des déchets, sites d'extraction minière, etc.). Les liaisons d'un réseau à fibre optique peuvent également être rendues inviolables, ou être dotées d'un témoin d'effraction, de sorte que toute interception ou altération du trafic échangé sur la fibre soit immédiatement détectée et signalée au niveau de l'état et de l'intégrité du réseau de données. Pour toutes ces raisons, les liaisons optiques équipent généralement des déploiements de réseau horizontaux, c'est-à-dire permanents.

- Les câbles de communication en cuivre sont plus facilement déployables sur des périphériques edge, dans la mesure où la plupart des fournisseurs d'équipements dotent directement leurs périphériques de ce type de connectivités. Le choix adéquat des câbles en cuivre et du blindage peut jouer un rôle crucial dans la sécurisation des données en périphérie de réseau. À cet égard, les spécifications M.I.C.E de la norme TIA-1005-A énoncent des considérations particulièrement importantes. Le flux de données et la sécurité en périphérie sont en effet extrêmement sensibles à ces types de risques mécaniques, d'infiltration, chimiques et électromagnétiques. La protection des systèmes préconisée dans ce cas implique le remplacement complet des composants du réseau. Le choix qui s'impose, notamment en termes de câblage, de blindage et de routage, est essentiel lors des différentes étapes de création d'un réseau de communication fiable.

- La gestion du câblage est un élément clé de l'infrastructure physique en termes de sécurisation des acheminements de câbles, d'optimisation de la fiabilité des systèmes, d'utilisation efficace de l'espace et d'évolutivité. Pour assurer une gestion et une protection efficaces des systèmes de communication, de traitement et d'alimentation à hautes performances, il importe de définir des solutions de gestion de données à la fois intégrées et complètes, en faisant l'acquisition de systèmes de routage leaders du secteur. Un système de routage aérien bien planifié doit prévoir une protection multicouche contre les risques environnementaux M.I.C.E. afin de contribuer à l'efficacité de l'exploitation des locaux, ajouter une couche de sécurité physique supplémentaire et soutenir les performances du réseau. Les chemins de câbles assurent quant à eux l'intégrité structurelle du réseau et la protection des câbles. En choisissant des conduits et des chemins de câbles réservés exclusivement aux équipements de télécommunications, on s'assure de disposer d'un environnement adéquat et d'un niveau de sécurité adapté au réseau de données.

Sécurité en bordure de réseau :

- Les enceintes de réseau font partie des éléments critiques qui composent le système de sécurité physique d'un réseau, car elles assurent la protection contre les risques d'origines environnementale et humaine. Ces dispositifs prémunissent le réseau de plusieurs manières en préservant l'intégrité du système, notamment lorsque le trafic est isolé des systèmes d'alimentation émettant les niveaux d'interférences électromagnétiques les plus élevés. Certains concepteurs de systèmes d'automatisation intègrent les réseaux de communication à l'intérieur même des boîtiers d'alimentation, à l'instar des systèmes d'entraînement ou des armoires de distribution électrique. Toutefois, une telle approche n'est pas recommandée pour garantir la fiabilité à long terme des opérations du système, en raison des perturbations engendrées par les interférences électromagnétiques sur le trafic réseau et l'intégrité des données. La meilleure enceinte de réseau est celle qui est indépendante du système d'automatisation et de contrôle. Pour cela, elle doit être équipée de ses propres blocs d'alimentation sans coupure, de systèmes de brassage fibre/cuivre autorisant les connectivités aux serveurs périphériques, ainsi que de serveurs de niveau système hébergés dans le local de contrôle, à l'écart des périphériques edge.

- Chaque fois que des réseaux de communication sont inclus dans des enceintes de contrôle industrielles présentant des niveaux d'IEM et de tension plus élevés, il en résulte un risque de choc ou d'arc électrique. La norme NFPA 70E relative à la sécurité électrique sur le lieu de travail doit être suivie par des électriciens agréés et qualifiés lors des interventions effectuées sur les boîtiers électriques et systèmes de commande. D'après les prescriptions de la norme NFPA 70E 120.5 (7), la procédure de vérification de l'absence de tension doit être confiée à un électricien qualifié portant un équipement de protection individuelle (EPI) adéquat, au moyen d'un instrument d'essai portatif (voltmètre), par le biais d'un test de tension pratiqué sur chaque conducteur de phase ou partie du circuit, de manière à atténuer les risques de chocs ou d'arcs électriques. Toutefois, cette méthode traditionnelle de vérification de la tension pouvait, par le passé, être à l'origine d'erreurs humaines et d'autres restrictions. C'est pourquoi l'édition 2018 de la norme NFPA 70E comporte un alinéa complémentaire 120.5 (7) intitulé « Exception 1 », qui préconise la réalisation de l'essai à l'aide d'une nouvelle catégorie de produits : les testeurs d'absence de tension (AVT). Panduit a mis au point une gamme d'AVT installés en permanence sur les panneaux de commandes et les boîtiers d'alimentation, afin de permettre de vérifier l'absence de tension. Du fait que ces dispositifs AVT testent à la fois la tension AC et DC, ils permettent de déceler la présence d'une tension capacitive. Ces appareils certifiés conformes à la norme UL 1436/SI3 réduisent les dangers électriques associés au test d'absence de tension, en automatisant la procédure d'essai de manière fiable et sans exposer le technicien aux risques électriques.

- En guise d'alternative, vous pouvez accéder aux ports de communication (USB ou RJ-45) du système de contrôle alimenté en tension maximale. Dans ce cas, pour atténuer les risques liés aux chocs et aux arcs électriques, il est recommandé d'établir la liaison avec le réseau de communication via des points de connexion réglementaires, le boîtier étant sous tension et fermé dans des conditions de fonctionnement normales. Compte tenu de cette contrainte, il est préférable d'ajouter les ports d'accès aux données directement au niveau des portes du boîtier, afin de faciliter l'accès des techniciens aux liaisons de communication et d'alimentation lors des opérations de surveillance, de dépannage et de maintenance, tout en réduisant les risques électriques. Pour parvenir à cet équilibre, il convient que les ports d'accès aux données soient installés, configurables et dotés d'une combinaison adéquate de ports de données et d'alimentation. L'illustration ci-contre montre un port de données équipé de prises USB et RJ-45, d'une alimentation GFCI et d'une protection contre les infiltrations de classe IP 65/66, dont le verrouillage peut être actionné en l'absence d'intervention sur le système par les opérateurs ou le personnel de maintenance.

Surveillance de la périphérie du réseau :

En définitive, le réseau de données doit être considéré comme faisant partie intégrante de la stratégie de sécurité globale. Cette approche concerne en premier lieu les composants réseau de la couche physique, mais elle ne s’arrête pas là. L’intégration de la sécurité au réseau de communication est

essentielle, car elle permet aux ingénieurs de conception et de contrôle de créer une sécurité multicouche qui s’étend au-delà de l’automatisation immédiate et dépasse la portée du contrôle des machines et ressources, jusqu’à garantir une protection globale du réseau et de l’équipement. Les

solutions de sécurité physiques permettent aux entreprises de gagner du temps et de réduire les coûts associés aux violations de sécurité, aux indisponibilités du réseau, aux réparations et aux remplacements de matériel. Pour cela, la protection de l’ensemble des opérations du système et des données doit être prise en compte pendant toute la durée du cycle de vie du système de fabrication.

Cette procédure doit prévoir des évaluations périodiques visant à passer en revue l’intégrité des opérations et des systèmes du réseau, avec l’appui de robustes plans de mesures correctives si

nécessaire. La sécurité de l’infrastructure de votre réseau de données doit impérativement être confiée à des concepteurs, ingénieurs et installateurs d’infrastructure réseau agréés. Et pour finir, prémunissezvous au maximum ; nous vivons dans un monde qui met potentiellement en danger l’ensemble des données de fabrication et de production. Adoptez des mesures de sécurité extrêmes, afin de ne jamais avoir à faire face à des pannes de réseau tout aussi extrêmes, qui seraient susceptibles de paralyser

entièrement vos opérations.

Les auteurs :

Michael Jammal, Sr. Business Development Manager of Industrial Automation, Panduit

Marty Kronz, Manager of Business Development, Panduit