Implementación de la seguridad de TI a nivel de red física

La integración de mecanismos de seguridad en carcasas y en otros componentes de red forma parte esencial de la arquitectura de red tanto física como lógica. Una implementación correcta permite una estructura y una interrelación entre los distintos niveles de seguridad con el fin de proteger la red, las instalaciones y las personas. En muchos casos será superflua la posterior modernización o sustitución de los componentes. Las soluciones físicas de seguridad permiten ahorrar tiempo y gastos vinculados con las violaciones de seguridad, los tiempos de inactividad de la red, las reparaciones y la sustitución de hardware.

La transformación digital no se detiene ante la forma en la que fabricamos nuestros productos. El acceso a una inmensa cantidad de datos relativos al ciclo completo de vida útil del producto (desde el desarrollo hasta la realización y el pedido) es el factor clave para la próxima revolución en el entorno de la fabricación. A esta revolución se le conoce, por lo general, como «Industria 4.0».

Los cimientos para este modelo de acceso y diseño de datos son la red física o la infraestructura TIC. Los inconvenientes de este tipo de estructuras se pueden identificar fácilmente en el nivel físico y se extienden a menudo a otros aspectos del sistema completo.

Big Data: suerte y desgracia

Con las instalaciones de producción totalmente integradas, en la actualidad hay disponible una gran cantidad de datos casi en tiempo real. Esto representa una suerte y una desgracia al mismo tiempo. La posibilidad de acceder a la información y los datos de origen, calidad y fabricación cuando se requieren es toda una suerte. Sin embargo, supone también una desgracia, ya que esta accesibilidad a los datos y los estándares abiertos facilitan que los datos estén disponibles en todos los niveles de la empresa, sobre todo cuando las redes no están protegidas mediante distintas capas de seguridad.

La seguridad de la red de datos no es un objetivo que se pueda implementar en un único paso durante la fase de concepción y que con eso se dé por terminado. La seguridad de la red de datos es más bien un proceso continuo que comienza con un diseño sólido y continúa a lo largo de toda la vida útil de la instalación de producción.

Los sistemas más antiguos tienen un mayor riesgo, ya que en los sistemas de automatización antiguos no se planificaron ni se tuvieron en consideración la seguridad y la consiguiente vulnerabilidad resultante de la implementación de nuevas aplicaciones. Por tanto, estos sistemas constituyen factores de riesgo adicionales para los ingenieros de tecnología de regulación y control y para los planificadores de redes en entornos de TI en desarrollo; en particular en «situaciones brownfield» o, por ejemplo, en islas de automatización que se deban integrar en toda la red de la empresa.

Flujo de datos de producción y seguridad

Los datos de producción se generan en los dispositivos periféricos. El procesamiento de datos tiene lugar en la «capa de aplicación perimetral» y permite repuestas, reacciones y cambios en tiempo real en dispositivos, máquinas y sensores. El nivel de control admite el procesamiento posterior y el almacenamiento de los datos. Este nivel contiene funciones avanzadas de la red de automatización, como la elaboración de informes locales y la administración de fórmulas. Partes de los datos se almacenarán y procesarán posteriormente en servidores locales.

La mayoría de las funciones avanzadas se procesarán en el nivel de control y esos datos se utilizarán y procesarán en otros puntos de la red y no en el servidor local. Por esta razón, la seguridad de la capa perimetral representa un papel clave en la seguridad integral de la red y del sistema, ya que, de lo contrario, los datos de la capa perimetral llevarían consigo un fallo de seguridad a la capa empresarial de las funciones avanzadas.

El flujo de datos es selectivo y está orientado a los usuarios de la instalación de producción en la capa empresarial de la red. En la capa empresarial, los datos enviados (p. ej., la nube privada de la empresa o recursos dedicados del centro de datos) están previstos para los procesos avanzados, específicos y de procesamiento posterior como los análisis históricos, las funciones de emisión de informes de niveles superiores, las áreas de Big Data, el mantenimiento predictivo y el almacenamiento.

Es evidente cuando los datos relevantes para los KPI de la empresa no se generan ni se procesan en un plazo de tiempo adecuado en el dispositivo periférico. En estos casos, las instancias superiores, como las funciones de gestión de análisis y de Big Data, no pueden procesar estos datos en el plazo de tiempo adecuado para los KPI, como OEE, MRP, CRM, etc.

En todos los niveles de la infraestructura se analizan ampliamente las cuestiones de seguridad, los asuntos relativos al ciclo de vida útil del producto, la seguridad de los datos y una larga lista de otras vulnerabilidades en toda la empresa, con el fin de garantizar ese delicado equilibrio entre la productividad, la rentabilidad, la satisfacción de los clientes y la seguridad.

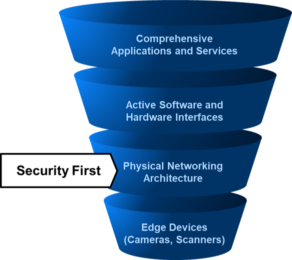

La seguridad es uno de los objetivos principales en todos los niveles de la red física y de la infraestructura de red. Según el modelo de agregación de datos, los puntos de entrada del sistema, sin importar su naturaleza, se deben clasificar fundamentalmente como riesgo de seguridad. El sistema ofrece la fortaleza de su componente más débil. Por esta razón es muy importante analizar desde la fase de diseño las vulnerabilidades del sistema y eliminar los puntos débiles que se conocen mediante niveles de protección planificados.

La seguridad de red a nivel físico se considera la primera línea de defensa y se debe tener en cuenta como tal. El diseño de la red, la instalación adecuada y el monitoreo permanente en funcionamiento son indispensables para garantizar la integridad y seguridad permanentes del sistema. Sin embargo, la seguridad absoluta no es un objetivo realista, ya que las amenazas se desarrollan continuamente a lo largo del tiempo. La seguridad física debe empezar ya en el perímetro de la red y reproducirse en la medida adecuada en cada nivel de la red física.

Seguridad física perimetral

- Todos los puertos de datos se protegen con medidas físicas de seguridad, tales como llaves y bloqueadores de puertos, que evitan la manipulación de la red.

- Todas las conexiones de red, o aquellas seleccionadas, se aseguran con conectores RJ45 o conectores LC con cierre en el puerto para evitar la desconexión de las conexiones de datos.

- Los puertos codificados por colores evitan la conexión incorrecta y, por lo tanto, la mezcla de diferentes flujos de datos o áreas de red. Esta segmentación o codificación de la red ya no se puede cambiar fácilmente después del diseño y la implementación inicial y respalda la solidez e integridad de la red.

-

Los puertos codificados por colores con direcciones IP fijas permiten a los administradores e ingenieros de control llevar a cabo el control íntegro de todos los segmentos de red y flujos de datos durante la vida útil de la red y del sistema de control.

Los nodos de red se protegen con claves de acceso codificadas para denegar el acceso a personas no autorizadas a las carcasas para alojamiento de equipos informáticos, salas de red y sistemas de datos.

Algunas de estas medidas físicas de seguridad se pueden implementar perfectamente en las instalaciones brownfield y los sistemas de control existentes con el fin de reducir la vulnerabilidad de sistemas antiguos.

Conexiones de red perimetrales

La selección del medio de red correcto (cable de cobre, fibra óptica, carcasa y bandeja) desempeña también un papel importante tanto en la seguridad funcional como en la seguridad de los datos. Esta selección debe llevarse a cabo en una fase temprana de la etapa de diseño de la red.

- Los componentes de red basados en fibra óptica son inmunes a las interferencias electromagnéticas y a otras fuentes de interferencias eléctricas. La fibra óptica es ideal para líneas de red largas en las que los sistemas individuales están distribuidos sobre grandes superficies (p. ej., campos petrolíferos, refinerías, plantas de tratamiento de aguas o aguas residuales, minas, etc.). Además, las conexiones de fibra óptica se pueden instalar a prueba de escuchas o, al menos, de manera que las escuchas no sean tan sencillas. Aquí, las palabras clave son la codificación cuántica y la integridad de la señal. Por estos motivos, normalmente se utilizan conexiones de fibra óptica para las conexiones de red horizontales o permanentes.

-

Los cables de comunicación de cobre se conectan más fácilmente a los dispositivos periféricos, ya que la mayoría de fabricantes de equipos producen sus dispositivos con tecnología de conexión de cobre. La selección de los cables de cobre y el blindaje correctos ejerce un papel importante en la seguridad de datos perimetral.

Para este nivel de red, las clasificaciones M.I.C.E (definidas por la norma IEC 11801-1) cobran una importante relevancia. Los riesgos mecánicos, de entrada/penetración (de agua o similares), químicos o electromagnéticos pueden afectar muy fácilmente al flujo de datos y a la seguridad de red en la zona perimetral. Proteger la red frente a estos peligros puede significar la sustitución de componentes individuales o, en el peor de los casos, de todos los componentes de la red. Seleccionar los componentes correctos (incluidos los cables, el blindaje y la bandeja de cables) es esencial durante la fase de diseño para conseguir unos buenos sistemas o redes de comunicación.

-

La gestión de cables es uno de los puntos importantes de la infraestructura física para garantizar el tendido seguro y, por tanto, la seguridad de funcionamiento de la red de datos. A esto hay que añadir un aprovechamiento óptimo del espacio y la escalabilidad. Es muy importante entender los sistemas de enrutamiento de bandejas de cables como parte fundamental de una infraestructura física de datos amplia y completa, ya que estos influyen notablemente en la gestión efectiva de los sistemas de comunicación, de computación y de suministro de energía a nivel de infraestructura.

Los sistemas de bandejas de cables para techo bien planificados pueden incluir diversos mecanismos de protección contra los riesgos M.I.C.E., contribuyen a un aprovechamiento efectivo del espacio construido y refuerzan la red con un nivel de protección física adicional. La selección de bandejas de cables y canales dedicados para sistemas de comunicación ofrece un entorno de instalación importante y una seguridad adecuada para cables de la red de datos.

Seguridad perimetral

-

Las carcasas para alojamiento de equipos informáticos son componentes fundamentales de la seguridad física de redes de datos. Las carcasas protegen contra las influencias del entorno y contra el acceso de personas no autorizadas. Asimismo, unos buenos cerramientos protegen los componentes de red contra las interferencias electromagnéticas (EMI). En el pasado, los datos y las redes de comunicación se integraban con frecuencia en armarios eléctricos con un potente suministro de tensión o directamente en la carcasa de la subdistribución eléctrica. Este planteamiento conllevó y conlleva inevitablemente un deterioro del rendimiento de la red, la integridad de los datos y el funcionamiento del sistema.

El mejor tipo de carcasa para alojamiento de equipos informáticos es independiente del sistema de automatización y control, y dispone de un SAI propio para dispositivos de red activos y opciones de parche bien estructuradas para conexiones de datos de cobre y de fibra óptica, con el fin de permitir una conexión del servidor al dispositivo periférico en la sala de datos, el centro de microdatos o el centro de datos. El suministro de dispositivos periféricos mediante Power over Ethernet (PoE) se admite gracias a una buena estructura planificada de la red y es posible gracias a una carcasa adecuada. -

Cuando se integran las redes de datos y de comunicación en carcasas de automatización y control, donde existen niveles de EMI y tensiones mayores que suponen un peligro de electrocución o arcos voltaicos, los técnicos electricistas cualificados y autorizados deben seguir los estándares y normas legales en materia de seguridad eléctrica en el puesto de trabajo al acceder a las carcasas eléctricas y los sistemas de control.

El cumplimiento de las normas de seguridad de la electrotecnia dispone que los trabajadores cualificados deben constatar la ausencia de tensión utilizando un voltímetro y ropa de protección adecuados. Además, se comprueba cada fase de forma individual y sucesiva, así como el propio instrumento de medición.

Pese a una ejecución cuidadosa y a una buena formación, lamentablemente no se pueden descartar aquí los errores humanos, por ejemplo, debidos al cansancio o la sobrecarga, algo que puede tener lugar en repetidas ocasiones, incluidos los accidentes mortales. En consecuencia, en 2018 se añadió la excepción 1 a la norma norteamericana NFPA 70E 120.5 (7) con el fin de establecer otra posibilidad de comprobar la ausencia de tensión (Absence of Voltage Tester, AVT).

Panduit ha desarrollado una gama de productos de AVT que se instalan de forma permanente en el armario eléctrico o en la carcasa de la subdistribución eléctrica con el fin de verificar la ausencia de tensión si fuera necesario. Estos AVT comprueban la tensión CA y CC, y determinan así también las tensiones capacitivas. Estos AVT certificados según UL1436 y SIL3 minimizan el peligro de accidentes en los trabajos en armarios eléctricos, subdistribuciones y otras carcasas que contengan dispositivos conductores de tensión mediante un proceso de prueba seguro y con capacidad de carga, sin la necesidad de poner en riesgo a las personas. -

Una alternativa para lograr acceder a las conexiones de comunicación de los dispositivos de red mientras un armario eléctrico está bajo tensión y para minimizar los riesgos por electrocución y arco voltaico es la instalación de puertos de acceso de datos certificados en un armario eléctrico o una carcasa. Esto permite al personal obtener acceso al monitoreo, solucionar los problemas y realizar las tareas de mantenimiento sin tener que abrir el armario eléctrico o la carcasa.

Los puertos de acceso de datos ofrecen una protección contra las influencias ambientales correspondiente a la clasificación IP65/66, se pueden cerrar y, además, configurar en lo que se respecta a la combinación de puertos de datos y tomas de corriente. La figura inferior muestra un puerto de acceso de datos con tomas de corriente GFCI y puertos de datos RJ45 y USB.

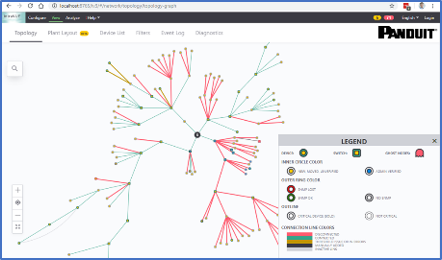

Monitoreo perimetral

La seguridad física debe estar garantizada siempre. Por esta razón, las redes de datos y de telecomunicación se deben monitorear e inspeccionar periódicamente. Un diseño de red profesional es un buen comienzo, pero debido al continuo y rápido desarrollo de la tecnología y las aplicaciones, las preocupaciones sobre seguridad están siempre presentes y son reales. Los empleados cualificados y la protección contra los riesgos M.I.C.E. desempeñan un papel importante en la eficiencia y funcionalidad de la red.

El software de monitoreo se emplea para el monitoreo en tiempo real de redes y proporciona información del estado las 24 h del día. En una situación perfecta, nada debería afectar al funcionamiento del sistema completo, pero las fábricas e instalaciones de producción no operan en las condiciones ideales. Los dispositivos adicionales no deseados encuentran el camino en la red a través de interfaces abiertas y desprotegidas o canales de WLAN abiertos.

Los dispositivos adicionales son potenciales amenazas para la seguridad y se deben identificar, monitorear y, en caso necesario, bloquear con el fin de mantener inalterado el tráfico de datos de red y el funcionamiento del sistema. Esto se puede garantizar con precisión con la ayuda de un software de monitoreo; así, se puede informar de manera adecuada a los operadores de sistema y a los operadores. Del monitoreo se pueden desprender también conclusiones sobre la calidad de transmisión de las señales, identificar el envejecimiento de los componentes del cableado, por ejemplo, en las guías de cable, y evitar así fallos imprevistos causados por tales circunstancias.

Seguridad de TI a nivel de red física

La red de datos siempre debe considerarse un componente integral de la estrategia de seguridad completa, desde los distintos componentes de red de la capa física hasta la estructura de red completa. La integración de la red física en el concepto de seguridad empresarial es un paso esencial que permite a administradores e ingenieros de control diseñar e implementar un complejo concepto de seguridad; un concepto que no solo se limita a la zona inmediata de la isla de automatización, una HMI u otro dispositivo de red.

La implementación de la seguridad de la TI en el nivel físico de la red permite ahorrar en gastos y tiempo gracias a la reducción de fallos de seguridad, tiempos de inactividad de la red, reparaciones y sustitución de hardware. La base de la estrategia de seguridad debe ser tanto el ciclo de vida útil completo de la red o la instalación de producción que se deban proteger como la protección de los datos de proceso y de producción durante el ciclo de vida útil de la instalación y más allá.

Son esenciales las inspecciones periódicas para determinar si el sistema sigue exento de déficits de seguridad y si se han encontrado nuevas carencias en ese sentido. Una parte fundamental de un plan de inspección de este tipo en el proceso completo de la estrategia de seguridad de la TI es el concepto de redefinición de las medidas de seguridad en caso necesario. A día de hoy, los datos ya forman parte importante del valor empresarial. Ya solo por esta razón, la seguridad de la infraestructura de red debería ir de la mano de diseñadores de infraestructuras, ingenieros e instaladores certificados y cualificados que cuenten con una buena formación.

En un mundo donde el hardware de TI, la aplicación de TI y el número de participantes de red se desarrollan de forma vertiginosa como nunca antes había sucedido, las estrategias de seguridad estrictas y consecuentes son el único camino para prevenir fallos de red críticos y evitar unas consecuencias catastróficas para la empresa.

Autores:

Michael Jammal, Sr. Business Development Manager of Industrial Automation, Panduit Marty Kronz, Manager of Business Development, Panduit